新西兰今日新增27例,医院为边境开放做准备,2天收到近6万份诈骗报告,短信骗局“新花招”都是安卓手机

新西兰疫情简报

02.10.2021

新西兰今日新增27例社区病例,边境1例。

在新病例中,14 例是现有病例的家庭接触者,8 例为已知接触者。

有5例未知链接,正在调查中。

目前已有84%的奥克兰人完成了第一剂疫苗

新西兰确诊病例总数为1295例,22个在住院,3个在ICU。

奥克兰医院目前正在为明年边境重启做准备,升级ICU、儿科及产科病房,改善通风系统等,但燃眉之急是解决ICU护士短缺问题。

建模显示,未来如疫情长期存在新西兰社区中,每周将会有超过1000例社区传播,33例入院,6例死亡。

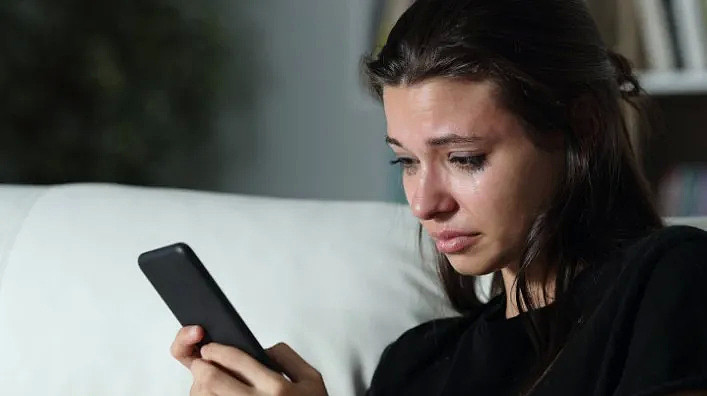

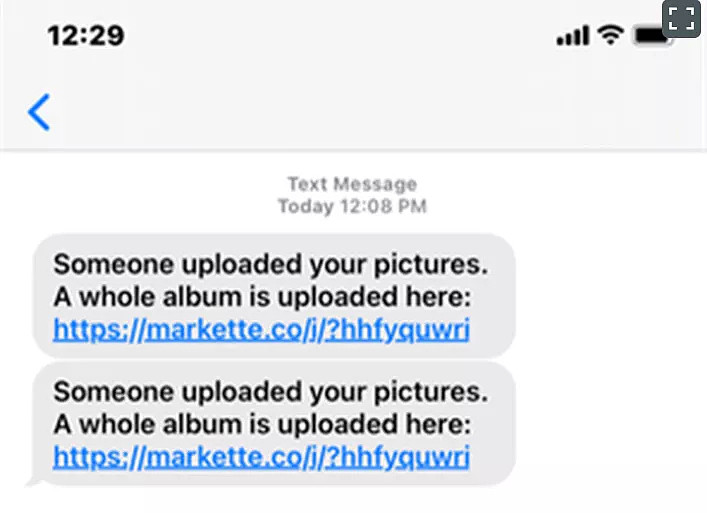

近日,新西兰内务部(DIA)已确认Flubot短信诈骗有了新版本,该骗局已从快递信息演变成声称你的照片已被上传至网上相册。

据报道,诈骗信息的内容往往是,“有人上传了你的照片到网上相册”,并附上这个相册的链接。

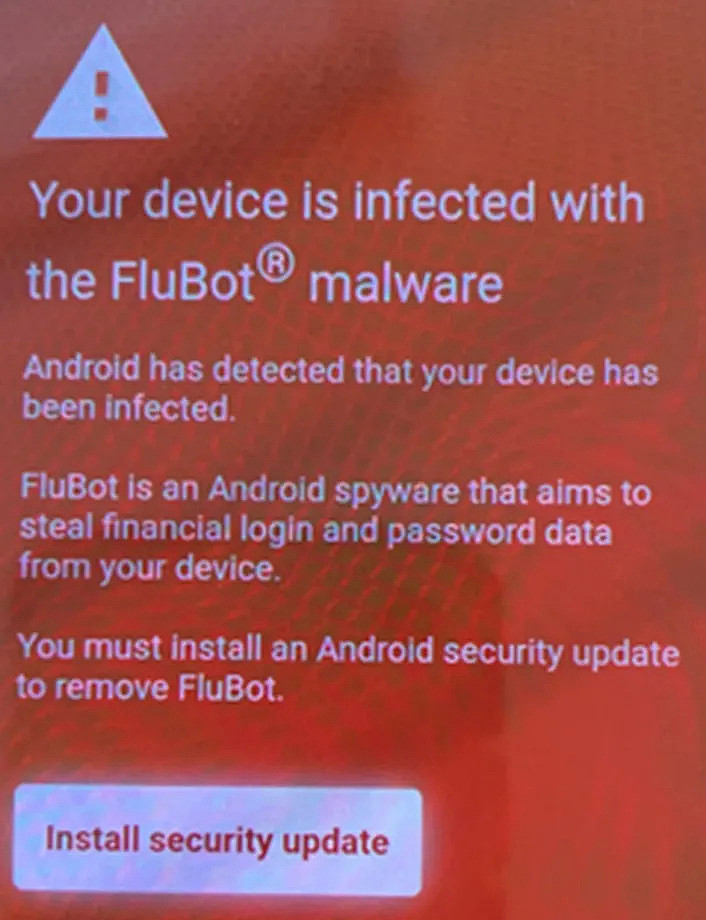

如果点击了这个链接,用户将被转到一个虚假的安全警报网页,说你的手机感染了Flubot恶意软件,应该安装一个安全更新来修复它。

但所谓对Flubot的修复其实就是恶意软件本身,它试图从你的手机中窃取信用卡信息和银行登录信息,并复制你的通讯簿,然后用同样的骗局给你的联系人发送信息。

Flubot只能感染安卓手机,如三星手机,但iPhone不会(iPhone可以接收短信,但Flubot不能被下载到iPhone手机上)。

如果你收到来自未知发件人的短信或带有可疑超链接的短信,请不要点击短信中的任何链接。只需在你的手机上免费报告垃圾短信,将垃圾短信转发到7726,这不会产生任何费用。

数字信息和系统团队的经理Joe Teo说,“在过去48小时内,我们已经收到了超过58,000份关于该骗局的报告。”

今天早些时候,《先驱报》读者报告称出现另一版本的照片诈骗信息,然后汇报给DIA,经确认,这是同一Flubot恶意软件的变体。

新西兰计算机应急小组(CERT NZ)正在与DIA合作,阻止与Flubot相关的链接--但这些信息仍在扩散。

DIA指出,如果已经下载了Flubot应用程序,在采取以下步骤之前,不要登录任何账户。

- 尽快对你的设备进行出厂重置。当你在重置后启动你的设备时,它可能会问你是否要从备份中恢复。那么,不要从你下载该应用程序后创建的任何备份中恢复,因为这些备份也会被感染。

- 更改你在下载该应用程序后登录的任何账户或应用程序的密码。

安全公司NortonLifeLock建议安卓手机用户采取以下预防措施(iPhone手机不受影响)。

- 禁用 “安装未知应用程序”。 很多恶意应用程序来源未知,并不在官方Google Play商店之列。

- 偶尔情况下,你可能很想安装官方应用商店之外的应用,如果你愿意承担风险并相信来源,并确保事后再次禁用该功能,那么这样可以减少一些持续的安全风险。

- 永远不要打开那些看起来可疑的链接,检查以确保邮件确实来自它声称的发件人。

- 不要授予应用程序广泛的权限,只让他们访问需要的功能。避免那些有超过必要数据要求的应用程序。

- 为你的移动设备购买安全软件。

如果你的设备确实被感染,或者你有任何数据被盗,请向Cert NZ官方机构报告。这将有助于防止进一步的攻击,而且Cert可以指导你获得正确的技术支持和执法帮助。

Flubot对苹果公司来说是个有利情况,该公司最近一直在与希望放宽其应用程序商店规则的监管机构争论,一些监管机构说,为了促进市场竞争,需要制定有关iPhone(和安卓)应用程序的下载和付费规则,而苹果公司认为,它只能通过自己的应用程序商店来管理隐私规则和维护安全。

专题:世界各国应对新冠肺炎疫情进入专题 >>

科学家发现可彻底改变新冠治疗方法的蝙蝠基因(图)

外媒:密苏里因新冠告中国!要求赔偿损失并威胁没收资产(图)

《华尔街日报》:特朗普拟叫停被指引发新冠疫情的病毒研究(组图)

+61

+61 +86

+86 +886

+886 +852

+852 +853

+853 +64

+64